Wenn Sie Ihre Mitarbeiter nicht dazu bringen können, sich der potenziellen Sicherheitsbedrohungen bewusst zu sein, kann es zu hohen Schäden kommen.

Auch wenn Cyber-Kriminalität in Meetings, Memos oder Emails oft angesprochen wird, müssen Sie sicherstellen, dass die Best-Practice Beispiele nicht durchs eine Ohr rein und durchs andere Ohr hinaus gehen. Hier sind dafür einige Tipps und Tricks.

Besonders kleine Unternehmen sind gerne Ziele von Cyberkriminalität. Etwa 18% der Phishing-Kampagnen zielten im Jahr 2011 auf kleinere Unternehmen ab. Seitdem hat sich die Zahl um 43% der Gesamtsumme gesteigert. Somit ist Phishing inzwischen die populärste Art um Ransomeware und Maleware- Angriffe zu starten.

Doch die Bedrohung hört bei Phising-Mails nicht auf. Auch infizierte USB-Sticks die sorglos in einen Unternehmenscomputer gesteckt werden, stellen ein Sicherheitsproblem dar. Der neuste Trick ist Vertrauen zu einem Mitarbeiter mit Zugriff auf die Unternehmensfinanzen aufzubauen, diesen zu täuschen und ihn zu Überweisungen an falsche Konten bringen.

All dies kann viel Schaden anrichten. Etwa 60 Prozent der kleinen Unternehmen sind nicht in der Lage, ihr Geschäft mehr als sechs Monate nach eines Cyber-Angriffs aufrecht zu erhalten, nach der US National Cyber Security Alliance.

Die Message muss hängenbleiben!

Ihre Mitarbeiter sind die erste Verteidigungslinie Ihres Unternehmens. Bildung ist der Schlüssel, um den Mitarbeitern ein Verantwortungsbewusstsein für die Daten, mit denen sie arbeiten, zu vermitteln.

● Nicht für die Angst-Taktik entscheiden. Das Ziel ist es, eine Kultur des Cyber-Bewusstsein zu bauen, behandeln Sie Sicherheitsbewusstsein wie eine Marketing-Kampagne mit der Absicht zu überzeugen.

● Starten Sie klein. Mit ein paar Videos oder Infografiken, um das Interesse zu wecken. Erweitern Sie Plakate, Wettbewerbe und andere Erinnerungen, um eine leicht verständliche Nachricht rüber zubringen: Sicherheit ist jedermanns persönliche Verantwortung.

● Vergeuden Sie keine Zeit, um lange Memos auszusenden, die nur ignoriert werden. Halten Sie es kurz und bringen sie Spaß mit rein. Sie versuchen, Mitarbeiter zum Best-Practice zu erziehen und nicht Sie zu Ihren Hausaufgaben zu zwingen.

● Fördern Sie das Thema mit vierteljährlichen Follow-up-Kampagnen, die das Cybersecurity-Bewusstsein betonen. Beobachten Sie das Wissen Ihrer Mitarbeiter. Schicken Sie gelegentlich Phishing-Mails, um zu überprüfen, wie viele Mitarbeiter die Bedrohung noch nicht erkennen.

● Zuckerbrot und Peitsche: Belohnen Sie Mitarbeiter, die proaktiv sind. Zum Beispiel, wenn die Angestellten etwas Außergewöhnliches machen oder ein hohes Maß an Situationsbewusstsein zeigen. Verlangen Sie ein Gespräch mit Mitarbeiten, die die Test-Mails nicht als Sicherheitsrisiko erkannt haben.

Quelle: https://www.cnet.com/how-to/how-to-get-your-staff-to-take-cybersecurity-seriously/

von Charles Cooper, 18.5.2017

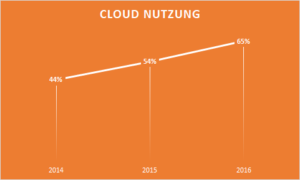

Doch bei der Sicherheit der Clouds haben erst 28% der Unternehmen mit 20 bis 99 Beschäftigten eine Strategie. Auch bei den Unternehmen mit 100 bis 499 Beschäftigten sind es mit 35% ein vergleichsweise kleiner Anteil. Die größeren Unternehmen mit 500 bis 1999 und über 2000 Beschäftigten planen immerhin mehr. Mit 61% und 65% der Unternehmen scheint hier eine gewisse Ahnungen, wie wichtig eine Cloud- und Datenschutz Strategie für Ihr Unternehmen ist.

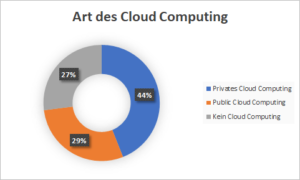

Doch bei der Sicherheit der Clouds haben erst 28% der Unternehmen mit 20 bis 99 Beschäftigten eine Strategie. Auch bei den Unternehmen mit 100 bis 499 Beschäftigten sind es mit 35% ein vergleichsweise kleiner Anteil. Die größeren Unternehmen mit 500 bis 1999 und über 2000 Beschäftigten planen immerhin mehr. Mit 61% und 65% der Unternehmen scheint hier eine gewisse Ahnungen, wie wichtig eine Cloud- und Datenschutz Strategie für Ihr Unternehmen ist. Auch bei der Art des Cloud Computing gibt es Unterschiede. So nutzen 44% deutscher Unternehmen eine private Cloud. 29% verwenden Public Cloud Lösungen.

Auch bei der Art des Cloud Computing gibt es Unterschiede. So nutzen 44% deutscher Unternehmen eine private Cloud. 29% verwenden Public Cloud Lösungen.